OPNsense Firewall installieren

Was ist eine opnsense

OPNsense ist eine Opensource Firewall-Software die in der Regel dazu eingesetzt wird, Netzwerke die mit dem Internet oder anderen fremden Netzen verbunden sind, zu schützen. Opensource bedeutet in diesem Zusammenhang. dass die Software von vielen Entwicklern weltweit „kostenlos“ programmiert und von jedem (sowohl Einzelpersonen als auch Firmen) genutzt werden kann.

OPNsense basiert auf FreeBDS – einem Linux Derivat. Im Gegensatz zu den meisten Linux-Systemen auf denen das Programm „iptables“ für Firewall-Regel zum Einsatz kommt, nutzt FreeBSD zur Steuerung von Netzwerk-Verkehr einen Paket-Filter.

Die Software OPNsense wird seit ca. 2014 als so genannter Fork des Firewall-Projekts „pfsense“ entwickelt. Der Auslöser für die eigene Entwicklung war wohl die Unzufriedenheit einiger Entwickler mit der Opensource-Politik im pfsense Projekt. Das spiegelt sich auch im Namen wieder: Auch, wenn es nicht „OpenSense“ heißt, sondern OPNsense, so wollen die Entwickler den offenen Charakter der Firewall unterstreichen.

Das OPNsense -Projekt wird aktiv von der niederländischen Firma Deciso voran getrieben und mit Entwicklern unterstützt. OpnSense ist unter den Opensource Firewalls eines der bekanntesten Projekte (Stand 2023) und hat dabei eine große aktive Anzahl an Entwickler bzw. Supportern. Nach Anzahl der Suchanfragen hat OpnSense die pfSense-Firewall zumindest in Deutschland mittlerweile überholt (Stand 02/2023).

OPNsense kann unter https://opnsense.org/download/ herunter geladen werden. In Sachen Hardware braucht es zur Installation nicht viel. Für unsere Zwecke reicht bereits ein älterer PC. Dazu gleich mehr.

Virtuelle Maschine anlegen / Hardware vorbereiten

Um eine OPNsense zu installieren benötigen Sie wenig echte Hardware-Ressourcen. Wichtig sind 2 Netzwerk-Karten bzw. Netzwerk-Anschlüsse. Ohne zweite Netzwerk-Karte macht der Firewall wenig Sinn, da er ja nun mal zwei Netze (das interne und das externe) voneinander trennt.

Wenn die OPNsense physisch installiert werden soll: 2- Kerne, 2 GB RAM, 10 -15 GB HDD. Oft genügt ein alter PC, in den eine zweite Netzwerkkarte eingebaut wird. Wichtiger als die Leistung des Geräts ist die Zuverlässigkeit und Stabilität der Firewall. Schließlich soll die OpnSense Firewall ja viele Monate bzw. besser einige Jahre zuverlässig ihren Dienst tun.

Für die OPNsense gibt es fertige Distributionen für so genannte Appliances. Das sind fertige Geräte (meist auf Basis einer kleineren CPU – Atom bspw.) bei denen neben wenig RAM eine Flash-Speicherkarte eingebaut ist. Diese sind oft sehr genügsam was den Stromverbrauch angeht und reichen für kleine Firmen oder Home-Offices meistens aus. Siehe dazu auch die Links am Ende dieses Artikels.

Ebenso genügsam sind die Anforderungen wenn die OPNsense virtualisiert wird (z.B. unter Proxmox, VMWare oder Hyper-V). Hierbei wieder wichtig: 2 NICs (Network Interface Card) mit je einem Bein im LAN und einem Bein im WAN (Internet).

OPNsense einrichten

Der Vorgang der Installation und Konfiguration gliedert sich wie folgt:

- Installation der Software von OPNsense auf ihre Hardware oder virtuelle Maschine

- Zuweisung der Netzwerk-Schnittstellen und IP-Adressen

- Konfiguration der Firewall

Wie lange brauchen Sie dazu? Je nach Vorkenntnissen für die Installation und Erst-Einrichtung sollten Sie ein bis zwei Stunden Zeit einplanen. Wenn Sie sich zum ersten Mal mit dem Thema Firewall installieren beschäftigen, dann kann es auch ein wenig mehr sein.

Installation

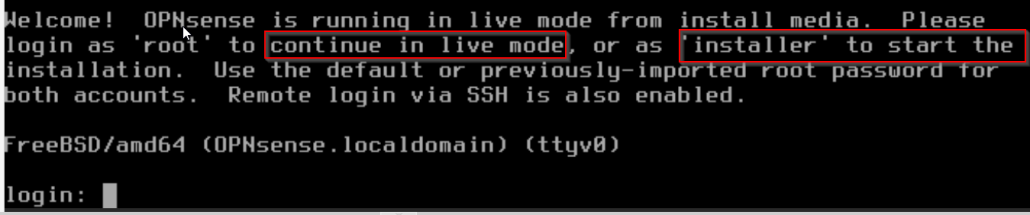

Zur Installation einer OPNsense legen Sie die CD/DVD ins Laufwerk bzw. booten von einem USB-Stick und folgen anschließend dem Assistenten (engl. Wizard). Auf Geräten, die von USB booten können, reicht oft auch ein bootbarer USB-Stick auf dem Sie vorher das ISO-Image der OpnSense entpackt haben. Nach dem Hochfahren begrüßt sie die OpnSense mit dem Anmeldebildschirm.

Da wir die OpnSense installieren möchten, geben Sie bei login: „installer“ ein und als Passwort „opnsense“. Sie werden nun durch einen Installations-Dialog geführt.

Wählen Sie zuerst das passende Keyword/Tastatur-Layout („German“) aus. Mit deer Pfeil-Hoch / Runter Taste gehen Sie in der Liste hoch bzw. runter, mit der Leertaste aktivieren Sie eine Zeile und mit der Tab-Taste können Sie von Feld zu Feld navigieren. Bestätigen Sie ihre Eingabe jeweils mit Enter.

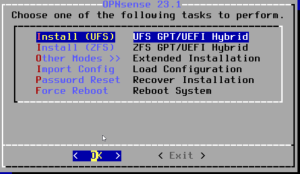

Im folgenden Dialog wählen Sie das Dateisystem aus. Die Voreinstellung können Sie so übernehmen. Sollten Sie eine bestehende Konfiguration einer OpnSense wiederherstellen wollen, so können Sie das mit dem Punkt „Import Config“ erledigen.

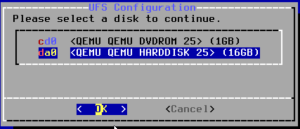

Im Folgenden wählen Sie die richtige Festplatte zur Installation aus.

Achtung: Hier wird auch der USB-Stick oder andere Medien angezeigt. Die Festplatte wird anschließend komplett überschrieben.

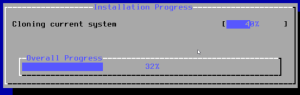

Direkt danach startet dann die eigentliche Installation mit der Vorbereitung der Festplatte und dem Kopieren der erforderlichen Software von OPNsense.

Je nach eingesetzter Hardware dauert das Ganze etwa 2 bis 5 Minuten.

Sobald der Vorgang fertig ist, können Sie die neu installierte OPNSense neu starten. Das Root-Passwort ändern wir hier noch nicht. Das Erledigen wir gleich bei der Konfiguration.

Entfernen Sie nun das Installations-Medium (DVD/CD/Stick) und rebooten Sie die OPNSense.

Zuweisung der Netzwerk-Schnittstellen und IP-Adressen

Nach dem Reboot meldet sich die OPNsense Firewall mit dem Anmelde-Screen.

Loggen Sie sich mit dem login „root“ und dem Passwort „opnsense“ (alles klein geschrieben) an.

Danach müssen Sie zunächst die Zuweisung der Netzwerk-Interfaces durchführen.

Wählen Sie im Bildschirm (1) um die Zuordnung des externen (WAN) und internen (LAN) Interfaces durchzuführen.

Mit (2) ändern Sie direkt danach mindestens die LAN-Adresse der Firewall auf ihr Netzwerk ab.

Tipp: Sofern Sie eine virtuelle OPNsense konfigurieren: Schauen Sie unter VMWare nach den MAC-Adressen und notieren sich diese (meist reichen die letzten 3-4 Stellen um die Anschlüsse auseinander zu halten). Bei physischen Maschinen schauen Sie vorher auf die Interface-Karten oder notieren sich die MAC-Adresse im Bios.

Im konkreten Beispiel (virtuelle OPNsense) wählen Sie vtnet0 für die WAN Adresse und anschließend den passenden Netzwerk-Adapter für den LAN-Anschluss.

Bestätigen Sie den Installations-Dialog mit „y“ und Return.

Im Anschluss daran wählen Sie im Menü die Ziffer „2“ zur Zuweisung einer festen IP-Adresse für den LAN-Anschluss der OPNsense.

Im Beispiel (Bild) wählen Sie zunächst „n“ bei der Frage ob das LAN-Interface via DHCP zugewiesen werden soll. Danach geben Sie die feste (statische) IP-Adresse der OPNsense ein. Hier im Beispiel 192.168.253.1. Danach die Netzwerk-Maske – hier im Beispiel „24“ als Subnetz mit 255 Adresse (entspricht 255.255.255.0).

Die restlichen Fragen zu IPv6 und dem DHCP-Server auf der LAN-Seite können Sie alle mit „n“ beantworten. Das läßt sich später in der Weboberfläche leichter und einfacher konfigurieren.

Nachdem Sie alle Angaben gemacht haben, landen Sie wieder im „Menü“ der Konfiguration.

Anmeldung an der Web-Oberfläche der OPNsense

Sie können sich nun an der angezeigten URL anmelden und dort alles Weitere über die Web-GUI erledigen. Melden Sie sich dort mit einem Webbrowser an der LAN-Adresse der OPNsense Firewall an.

URL: https://192.168.253.1 (bzw. die IP-Adresse die Sie für das LAN Interface verwendet haben)

Der Benutzername für die OPNsense ist „root“ und das initiale Passwort für die erste Anmeldung lautet „opnsense“ (alles klein geschrieben).

Wizard starten

Starten Sie nun im Web-Browser anschließend den Wizard, mit dem Sie die Sprache, DNS-Server, die Zeitzone und weitere Grundeinstellungen anpassen.

Den Wizard starten Sie mit einem Klick auf den „Next“-Button rechts unten. In der folgenden Maske geben Sie der Reihe nach (von oben nach unten) die Hostnamen, die Domäne und die Sprache für ihre OPNsense ein.

Sofern Sie einen internen DNS Server nutzen, so tragen Sie bei „Primary DNS Server“ die entsprechende IP-Adresse ein. Sofern Sie die öffentlichen DNS-Server von Google verwenden möchten, so nehmen Sie „8.8.8.8“ und „8.8.4.4“

Klicken Sie anschließend wieder unten rechts auf „Next“. In der folgenden Einstellung wählen Sie die Zeit-Server (Time Server hostname). Die Eintragungen hier können Sie so belassen.

Im zweiten Feld wählen Sie den für ihren Standort passenden Eintrag für die „Timezone“. Für Deutschland ist das „Europe/Berlin“ – für Österreich „Europe/Vienna“ bzw. „Europe/Zurich“ für die Schweiz.

In der folgenden Maske legen Sie die IP-Adresse ihres WAN-Interfaces fest. Das ist in der Regel ihre Internet-Seite. Je nach Router haben Sie hier entweder DHCP oder eine feste zugewiesene IP-Adresse.

Sofern Sie für ihre WAN-Seite eine feste IP-Adresse vom Internet-Provider oder ihrem Netzwerk-Administrator erhalten haben, so wählen Sie oben als Eintrag „static“ und tragen weiter unten die richtige IP-Adresse ihrer Firewall (1) und die IP-Adresse des Upstream-Gateways ein (2).

Achtung: Die Angaben in der Abbildung sind nur zur Verdeutlichung. Im echten Leben wird die IP-Adresse „10.20.30.219“ bzw. „10.20.30.254“ nicht funktionieren, da das eine nicht-öffentliche IP-Adresse ist.

In der darauffolgenden Ansicht, wird Ihnen noch einmal die bereits bekannte IP-Adresse der LAN-Seite angezeigt. Diese bestätigen Sie einfach unten rechts (3) mit „Weiter“.

Als letztes sollten Sie nun noch das root-Passwort für den Zugriff auf die Firewall ändern. Wählen Sie dazu bitte ein starkes Passwort. Damit ist der Wizard abgeschlossen und die Firewall fast betriebsbereit. Nach ein paar Gedenk-Sekunden landen Sie im so genannten Dashboard von OPNssense.

Damit ist die Erst-Einrichtung der OPNsense abgeschlossen.

Minimal-Regeln

Die OPNsense Firewall hat in ihrer Grund-Einstellung die Regeln, dass von innen nach außen aller Verkehr erlaubt ist. Von außen (Internet) nach innen ist nichts erlaubt, d.h. die bösen Jungs müssen draußen bleiben.

Bitte testen Sie nun von einem Endgerät aus dem LAN (PC/Notebook/Server) heraus ob Sie eine öffentliche Adresse pingen können.

Test: Ping zu 8.8.8.8 geht? Gut. Dann machen Sie weiter

Update der OPNsense / weitere Anpassungen

Software-Updates

Jetzt ist ein guter Zeitpunkt, um die frisch installierte OPNsense auf den letzten Stand der Software zu bringen. Sie erhalten die SW-Updates online aus dem Repository von OPNsense. Am einfachsten finden Sie die ausstehenden Updates über den Link im Dashboard.

Alternativ im Menü unter -> System -> Firmware -> Aktualisierungen

Achtung: Beim Reboot werden je nach Update Umfang mehrere Pakete entpackt und installiert.

Das kann einige Minuten dauern. Hier müssen Sie je nach Alter ihrer Installations-DVD etwas Geduld mitbringen. Wenn Sie ihre OPNsense virtuell auf Proxmox, VMWare oder Hyper-V installiert haben, können Sie sich den Fortschritt des Updates auch direkt auf der Konsole anschauen.

DNS einstellen

Im Standard ist auf der OPNsense der Dienst „unbound“ als DNS-Resolver eingestellt. Das können Sie so belassen.

Wenn Sie den DNS-Dienst „unbound“ deaktivieren möchten, so entfernen Sie den Haken (4) und speichern Sie unten ab.

DHCP aktivieren und konfigurieren

Die OPNsense bringt einen DHCP-Dienst mit, den Sie einzeln auf jedem Interface aktivieren und konfigurieren können. Tun sie dies aber bitte nur, wenn Sie in dem jeweiligen Netzwerk-Subnetz nicht bereits einen aktiven DHCP-Server haben.

Sie erreichen den DHCPv4 Dienst unter -> Dienste -> DHCPv4 -> LAN

Setzen Sie oben den Haken bei „Aktiviere den …“ (1). In der Zeile „Bereich“ legen Sie den Adress-Bereich fest den der DHCP-Dienst verwalten soll (2 und 3).

In das Feld „Gateway“ (4) kommt die LAN-IP-Adresse ihrer OPNsense rein. Speichern Sie das Ganze dann unten ab.

Log Einstellungen

Die Protokollierung ist in der OPNsense an sich im Standard schon gut eingestellt. Dennoch sollten Sie die Anzahl an Tagen festlegen, die ältere Log-Dateien vorgehalten werden sollen.

Sie erreichen die Einstellung unter -> System -> Einstellungen -> Protokollierung

Im Feld „preseve logs (Days)“ legen Sie die für ihre Firewall passende Anzahl an Tagen fest.

OPNsense rebooten

Die Möglichkeit zum Reboot bzw. Neustart ist im Deutschen etwas unglücklich übersetzt. Sie finden den Punkt im Menü links unter -> Energie (1) -> Neustart (2)

Der Reboot einer OPNsense dauert in der Regel 1-2 Minuten.

Weitere Setup-Punkte

Hier nur der Reihe nach weitere Einstellungen, die auf einer OPNsense Firewall möglich sind und für Sie eventuell nützlich sein können.

Weitere Interfaces.

Die OPNsense kann fast beliebig viele weitere Netzwerk-Interfaces haben. Etwa für eine „demilitarisierte Zone“ (DMZ) oder für ein WLAN (Wireless LAN). Sobald die OPNsense das Interface als solches erkannt hat, können Sie den Anschluss auch konfigurieren.

Wichtig bei dem Hinzufügen von weiteren Netzwerken ist, dass die OPNsense diese hardware-seitig vorher erkannt hat. Dazu ist in der Regel ein Reboot erforderlich ist.

Die Netzwerk-Anschlüsse, die erkannt wurden können Sie dann unter -> Schnittstellen -> Zuweisung bequem vornehmen. Klicken Sie rechts außen am Feld „Neue Schnittstelle“ auf das orangene „+“-Symbol.

Bitte beachten Sie, dass sie die Schnittstelle danach erst aktivieren und ihr natürlich noch eine IP-Adresse geben müssen.

Weitere IP-Adressen

Für bestimmte Einsatzfälle können weitere externe (virtuelle) IP-Adressen interessant sein. Diese werden der OPNsense unter => Schnittstellen => „Virtuelle IPs“ eingetragen und können anschließend genutzt werden.

Klicken Sie dazu auf das „+“ Symbol und wählen anschließend bei „Modus“ -> IP Alias (4)

Wählen Sie danach die Schnittstelle (WAN, LAN) aus und tragen dann die eigentliche IPv4 Adresse ein.

Anwendungs-Beispiel: Die Mails an den internen Mail-Server sollen über eine zweite IP-Adresse angenommen werden.

VLANs

Für den Fall, dass Sie mehr Anschlüsse an der OPNsense brauchen als Sie Adapter haben, können Sie VLANs einsetzen. Voraussetzung dafür ist allerdings, dass Sie einen VLAN-fähigen Switch nutzen und dieser entsprechend konfiguriert ist.

Sie erreichen dieses etwas versteckte Menü für die VLANs unter -> Schnittstellen -> Andere Typen -> VLAN. Bitte beachten Sie, dass die hier genutzten VLANS in der Regel auch auf ihren physischen Switches und anderen Netzwerk-Geräten bekannt sein müssen.

Carp / pfsync

Sofern man zwei OPNsense Firewalls als redundante Lösung einsetzen möchte, so bietet die OPNsense auch hier eine entsprechende Funktionalität an. Das Stichwort dazu ist „HA“ (high availability). Um das zu realisieren benötigen Sie zwei mehr oder weniger baugleiche – besser identische – Geräte – die in jedem Fall die gleiche Anzahl an Interface-Anschlüssen haben müssen.

Als Mechanismus nutzt die OPNsense (ähnlich wie die pfsense Firewall) „pfsync“ um sowohl die Konfigurations-Dateien als auch den Zustand der jeweiligen Firewall mit dem „Nachbar“ zu synchronisieren.

Damit pfsync als Synchronisationsmechanismus zwischen den Firewalls funktioniert, benötigt jede OPNsense-Firewall ein weiteres (physisches) Interface, mit dem es sich mit der zweiten OPNsense-Firewall austauschen kann. Über dieses Netzwerk wird dann ein so genannter Heartbeat ausgetauscht über den die Firewalls ermitteln welche Firewall im Moment das „führende“ System ist.

Die genauen Einstellungen zu einem hochverfügbaren OPNsense-Cluster würden den Rahmen dieser Installationsanleitung sprengen. Mehr Informationen dazu finden Sie in der Knowledge-Base von OPNSense bzw. in den Links am Ende dieses Artikels.

Virtual Private Network (VPN)

Die OPNsense kann mit anderen Firewalls über die folgenden Protokolle verbunden werden:

– IPSEC

– OpenVPN

– L2TP (Layer 2 Tunnel Protokoll)

In der Regel hat sich zur Verbindung von Standorten – also ein VPN zwischen zwei OPNsense-Firewalls –IPSEC als Technologie bewährt. Die Einwahl von Benutzern ins Firmen-Netz ist aus unserer Erfahrung am einfachsten mit OpenVPN zu realisieren.

Status / Log-Files / Was tut die OPNsense?

Die OPNsense gibt über ein Dashboard direkt nach der Anmeldung in der Weboberfläche bereits einen guten Überblick über den aktuellen Zustand der Firewall:

Unter „Versionen“ bzw. „Aktualisierungen (1) finden Sie die aktuell installierte Version ihrer OPNsense. Sofern Sie die OPNsense Firewall aktualisieren möchten, finden Sie direkt darunter den Link dazu.

Weiter unten in der linken Spalte finden Sie u.a. die aktuelle Laufzeit (2) und darunter einzelne technische Informationen wie etwa die CPU-Auslastung oder der Füllstand der Festplatte (3).

Auf der rechten breiteren Spalte sehen Sie alphabetisch die auf der OPNsense installierten Dienste und ihren Status (4). Ein grüner Button signalisiert, dass der Dienst eingeschaltet ist (5). Ein roter Knopf bedeutet einen aktuell ausgeschalteten Dienst (6). Mit den Schaltflächen rechts daneben können Sie die Dienste bei Bedarf stoppen oder neu starten (7).

Aktuellen Netzwerk Verkehr beobachten

Die aktuelle Auslastung der OPNsense sehen Sie unter => Berichterstattung => Datenverkehr. Hier sehen Sie Bandbreite aktuell genutzt wird.

Historische Verbrauchs / Traffic-Daten

Um die vergangene Auslastung der OPNsense einzusehen klicken Sie auf -> Berichterstattung -> Gesundheit.

Im Reiter „Packets“ (1) können Sie rechts mit dem winzigen Pfeil nach unten das Interface auswählen, für das Sie Informationen suchen.

In der Zeile darunter können Sie bei (2) die Zeitspanne auswählen und daneben weitere Einstellungen vornehmen, um die Dateinreihe an Ihre Wünsche anzupassen.

Weitere Regeln für die Firewall

Früher oder später möchten Sie den vorhandenen Regel-Satz für den Netzwerk-Verkehr auf ihrer OPNsense abändern.

Egal ob Sie von einzelnen Rechnern aus nur eingeschränkte Internet-Nutzung erlauben wollen, oder etwa Emails vom Internet ins LAN durchlassen möchten. Sie müssen dazu entweder eine neue Firewall-Regel anlegen oder eine bestehende Regel verändern.

Ein gut gemeinter Rat zur Verwaltung von Regeln auf der Firewall

Wiederstehen Sie bitte unbedingt dem Wunsch direkt in einzelne Regeln der OPNsense direkt IP-Adressen einzutragen. Auf lange Sicht werden Sie mit einer wachsenden Anzahl von Regeln ihr eigenes Firewall-Regelwerk selbst nicht mehr verstehen. Nutzen Sie deshalb in jedem Fall so genannte Aliases für die Gruppierung von Hosts, Netzen oder einzelnen Ports. Wie das gelingt, erkläre ich im folgenden Abschnitt:

Alias-Liste anlegen

Bevor Sie Regeln auf einer OPNsense anlegen, sollten Sie sich kurz den Abschnitt Sektion Firewall => Aliase anschauen. Hier können Sie beliebige Gruppen (Aliase) bilden. Eine Alias-Gruppe kann dabei aus Einträgen für einzelne Hosts (in der Regel IP-Adressen), ganzen Subnetzen oder einzelnen TCP-Ports bestehen.

Beispiel: Legen Sie einmal eine neue Gruppe mit dem Namen SMTPSender an. Das sollen Hosts im LAN sein, die auf Port 25 (smtp) Mails versenden können.

Sie müssen dazu lediglich einen möglichst passenden Namen wählen (1) und die Art (Type) der Liste. Wählen Sie hier „Host(s)“ aus (2).

Fügen Sie nun in die Liste einzelne Server oder Endgeräte zu, die Emails verschicken dürfen. Das ist im Zweifel der eigene Exchange-Server – einzelne PCs (die das wirklich brauchen) und etwa der Multifunktions-Drucker der Scan-2-Email beherrscht. Die einzelnen Hosts fügen Sie in im Feld Inhalt (3) ein. Sobald Sie einen Host eingegeben haben, trennen Sie die Einträge mit einem Komma „,“ . Geben Sie der Alias-Liste bzw. Gruppe eine passende Beschreibung und speichern Sie die Liste dann ab (rechts außen).

Ausgehenden SMTP Verkehr einschränken

Eines der lästigeren Themen für IT-Administratoren ist nach wie vor der unbemerkte Versand von Massen-Mails von infizierten PCs aus. Diese Gefahr kann man mit der OPNsense aber recht gut eindämmen.

Als erstes Klicken Sie auf Firewall => Regeln => LAN und klicken Sie dann auf das kleine orange „+“ Symbol. Legen Sie dann ihre erste Regel wie folgt an:

– Aktion: Blockieren (1)

– Schnittstelle (2): LAN

– Richtung (3): „out“ (ins Internet)

– TCP/IP (4): IPv4

– Protokoll (5): TCP/UDP

– Quelle / Umkehren (6): anhaken

– Quelle (7): Wählen Sie die Alias-Gruppe „SMTPSender“ aus

– Zielportbereich (8): SMTP

Im obigen Beispiel unterbinden Sie bei (1) zunächst allen Traffic von intern nach extern der als Ziel SMTP – also E-Mail – aufweist.

Mit dem Haken bei „Quelle / Umkehren“ (6) erlauben wir aber explizit bestimmten Hosts, die darunter (7) mit SMTPSender angegeben sind, dennoch Mails zu senden.

Klicken Sie nun nach dem Speichern der Regel in der Übersicht auf „Änderungen übernehmen“ (1)

In der Übersicht darunter sehen Sie nun die gerade neu erstellte Firewall-Regel.

Das kleine rote „x“ (2) symbolisierte eine Aktion die unterbunden wird – hier das Versenden von Mails auf Port 25. In der Spalte Quelle (3) sehen Sie das davon jedoch eine Ausnahme gemacht wird. In Informatiker-„Sprech“: Das Ausrufezeichnen vor der Gruppe SMTPSender bedeutet, dass diese Gruppe davon nicht betroffen ist.

Mit dieser Regel erlauben Sie also nur ausgesuchten Hosts in der Alias-Liste „SMTPSender“ Mails auf Port 25 nach extern zu senden. Mit dieser einfachen Regel können Sie einstellen, dass ein mit Schadcode oder einem Computer-Virus infizierter PC nicht direkt per SMTP-Protokoll Teil eines Bot-Netzwerks wird.

Hinweis: Diese Regel ist lediglich als Illustration zum Erstellen von Regeln gedacht. Wenn Sie wirklich Mailverkehr unterbinden möchten, dann müssen Sie z.B. noch SMTP/S, POP3 und IMAP genauso verbieten.

Weitere Software auf einer OPNsense Firewall installieren

Grundsätzlich gilt: Auf einer Firewall sollte nur Software laufen, die zum Betrieb der Firewall notwendig ist. Sonst nichts. – Überlegen Sie bitte bevor Sie weitere Software-Pakete installieren, ob diese wirklich erforderlich sind.

Auf die OPNsense Firewall können unterschiedliche Software-Pakete aus dem Repository von OPNsense bzw. FreeBSD installiert werden. So kann die Firewall etwa um einen Web-Proxy wie squid oder ein Intrusion-Preventions System erweitert werden.

Die Software-Pakete die für die OPNsense getestet sind und für die es in der Web-GUI eine Möglichkeit der Konfiguration gibt, heißen in OPNsense „Plugins“ bzw. in der deutschen Übersetzung „Erweiterungen“.

Sie finden die Plugins bzw. die weitere Software unter -> System -> Firmware -> Erweiterungen. Über das „+“ Symbol rechts außen installieren Sie die jeweilige Software

Je nach Plugin steht Ihnen die Software dann in der Regel sofort zur Verfügung. Ggf. müssen Sie mit F5 einmal ihren Browser aktualisieren.

Ob ein Plugin bereits installiert ist, sehen Sie im Abschnitt „Plugins“ bzw. „Erweiterungen“. Dann ist hinter dem Namen der Vermerk „installed“ bzw. „installiert“ hinter dem Namen.

Tipp: Die meisten Einstellungen von Plugins werden im Menü unter der Kategorie „Services“ angezeigt.

ACME Client / Let’s encrypt

Der ACME-Client bzw. „Let’s encrypt“ ermöglichst es Ihnen für externe IP-Adressen oder Webserver die über die OPNsense erreichbar sein sollen, ein valides SSL-Zertifikat zu erzeugen oder zu verlängern.

Die SSL-Zertifikate sind 3 Monate gültig, lassen sich aber gut automatisch verlängern.

NRPE

Der Nagios Remote Plugin Executor (NRPE) ist dann hilfreich, wenn im Monitoring der Status der OPNsense abgefragt werden soll. NRPE lässt sich sowohl in Nagios als auch in Icinga2 Umgebungen nutzen.

Die Installation ist einfach: Paket os-nrpe suchen und installieren.

Wichtig: Anschließend muss NRPE konfiguriert werden. Sie erreichen die Konfigurations-Seite des Plugins nach einem Refresh in ihrem Browser mit F5 unter -> Services -> NRPE

DynDNS Client

DynDNS-Dienste helfen Anwendern, die auf ihrer Firewall keine statische (=feste) IP-Adresse haben, über einen Namen ihre Firewall zu erreichen.

Das dazu passende Erweiterungs-Paket ist nicht „os-dyndns“ (das ist veraltet).

Verwenden Sie stattdessen „os-ddlcient“ (dyndns Client). Das ist nicht nur aktueller sonder enthält auch neben DnyDNS eine ganze Liste von alernativen Diensten

WireGuard

WireGuard ist eine Alternative zu OpenVPN und als Plugin bzw. Erweiterungspaket „os-wireguard“ auf dern OPNsense vorhanden.

Achtung: Nach der Installation finden Sie Wireguardunter dem Menüpunkt „VPN“

Squid / Proxy

Squid ist ein Web-Proxy. D.h. er übernimmt die Aufgabe Webseiten aus dem Internet zwischen zu speichern (cachen) und kann als Reverse-Proxy genutzt werden.

Der Vorteil dabei: Mehrfach-Downloads werden vermieden und sie sparen damit Internet-Bandbreite. Dazu müssen aber alle Benutzer im lokalen Netz den Web-Proxy nutzen.

Aber Achtung: Der Squid-Proxy speichert viel und oft auf der lokalen Festplatte bzw. SSD der OPNsense Firewall. Den Squid sollte man nur einsetzen, wenn auf der pfsense Firewall echte Platten verbaut wurden.

Die Software Squid als Proxy ist bereits auf der OPNsense installiert. Sie müssen den Proxy lediglich aktivieren, also einschalten. Außerdem empfehle ich Ihnen zunächst einmal mit Squid als transparentem Proxy zu starten. Dabei schaltet sich der squid zwischen den Browser des Nutzers und den Web-Server der abgefragt wird. Der Anwender im LAN merkt davon nichts. – Lassen Sie die Software dann 2-3 Wochen in Ihrem Netzwerk laufen und nehmen Sie erst dann weitere Änderungen vor, wenn der Betrieb wirklich stabil ist.

Intrusion Detection auf OPNsense

Auf den meisten Opensource-Firewalls wie pfsense oder OPNsense kam in den vergangenen Jahren in vielen Fällen „snort“ zum Einsatz. Mittlerweile (Stand 02/2023) ist der Standard für Intrusion Detection & Prevention die Software „Suricata“.

Sie ist praktischerweise auf den neueren OPNsense Installationen bereits vorhanden. Sie müssen Sie lediglich im Abschnitt aktivieren.

Tipps und Tricks für den Alltag

Sprache umstellen

Es kann manchmal hilfreich sein, die Sprache der OPNsense Oberfläche von Deutsch auf Englisch umzustellen. Etwa wenn man in einem englischen Tutorial die passenden Felder finden möchte:

Von Deutsch nach Englisch: System -> Einstellungen -> Allgemein -> Sprache

Von Englisch nach Deutsch: System -> Settings -> General -> Feld „Language“ -> German auswählen.

In beiden Fällen unten auf Speichern / Save klicken und ein paar Sekunden warten.

OPNsense aktualisieren

Wie bereits weiter oben beschrieben, ist die Aktualisierung einer OPNsense kein Hexenwerk und meist in einer Viertelstunde erledigt.

Wichtig: Vom Hersteller der OPNsense (Deciso) kommen in der Regel mindestens einmal pro Monat Aktualisierungen heraus, die Sie möglichst zeitnah einspielen sollten.

XML Konfiguration der OPNsense sichern

Die einfachste und zuverlässigste Art und Weise Ihre neu installierte OPNsense zu sichern, ist die XML-Konfigurationsdatei aus dem Menü herunter zu laden.

Sie erreichen den Menüpunkt unter -> System -> Konfiguration -> Sicherungen (1)

Klicken Sie anschließend auf „Konfiguration herunterladen“ (2).

Die Konfiguration selbst ist eine XML-Datei. In ihr sind alle Einstellungen der OPNsense inkl. der verschlüsselten Passwörter enthalten.

Wichtig: Diese Konfigurations-Datei sollten Sie nicht in fremde Hände gelangen lassen, sondern an einem sicheren Ort abspeichern. Am besten machen Sie es sich zur Gewohnheit vor einem Update der OPNsense die XML-Konfiguration zu sichern.

Log-Files / Diagnose-Tools

Früher oder später funktioniert auch mal auf einer Firewall etwas nicht, was schon mal tat. In solchen Fällen ist es praktisch, einmal über die Web-Oberfläche in die Log-Dateien rein zu schauen.

Sie finden den Menü-Abschnitt unter -> System -> Protokolldateien.

Unter -> Schnittstellen -> Diagnose finden Sie ebenfalls noch einen ganzen Satz an nützlichen Tools, die im Fall der Fälle helfen, Fehler besser einzugrenzen. Z.B.

- Einsicht in die ARP-Tabelle

- Ping von der Firewall aus

- Traceroute (Routenverfolgung)

Weitere „Diagnose“ Tools finden Sie jeweils ganz unten in den Menü-Punkten „System“ und „Firewall“.

Downloads / Links

– Online-Dokumentation https://docs.opnsense.org/intro.html

– Download OpnSense https://opnsense.org/download/

– Forum zu OpnSense https://forum.opnsense.org/

– OPNsense Forum in Deutsch: https://forum.opnsense.org/index.php?board=6.0

– OPNsense hochverfügbar (High availability) https://docs.opnsense.org/manual/hacarp.html

– OPNsense Shop: https://shop.opnsense.com/

- Über den Autor

- Aktuelle Beiträge

Matthias Böhmichen ist Geschäftsführer des IT-Dienstleisters Biteno GmbH. Neben seinem Job blogt und schreibt er auf den Webseiten der Biteno GmbH über technische und unternehmerische Themen.